Lazarus Group воспользовалась уязвимостью Chrome с помощью поддельной игры NFT

Северокорейская группа Lazarus создала блокчейн-игру, чтобы воспользоваться уязвимостью в браузере Google Chrome, установить шпионское ПО и украсть данные криптокошелька, а также другие пользовательские данные.

В отчёте от 23 октября аналитики компании Kaspersky Labs, занимающейся кибербезопасностью, Василий Бердников и Борис Ларин сообщили, что обнаружили эксплойт Lazarus Group в мае и сообщили о нём в Google, который с тех пор устранил проблему.

По словам Бердникова и Ларина, хакеры из Lazarus Group использовали игру, чтобы заманивать пользователей на вредоносный сайт и заражать компьютеры вредоносным ПО Manuscript, которое они использовали как минимум с 2013 года.

Этот код позволил хакерам повредить память Chrome и в конечном итоге получить доступ к файлам cookie пользователей, токенам аутентификации, сохранённым паролям и истории просмотров — ко всему, что им было нужно для кражи средств пользователей.

Лаборатория Касперского обнаружила заговор Lazarus Group ещё в мае и незамедлительно сообщила об этом Google. Источник: Лаборатория Касперского

Другая проблема с механизмом безопасности Javascript V8 в песочнице позволила Lazarus получить доступ к ПК, чтобы выяснить, стоит ли продолжать кибератаку.

«Нам удалось выявить первую стадию атаки — эксплойт, который выполняет удалённое выполнение кода в процессе Google Chrome», — сообщили Бердников и Ларин.

«Подтвердив, что эксплойт основан на уязвимости нулевого дня, нацеленной на последнюю версию Google Chrome, мы в тот же день сообщили о своих находках в Google».

Через два дня после того, как Google стало известно об уязвимости, компания выпустила обновлённый патч для решения проблемы.

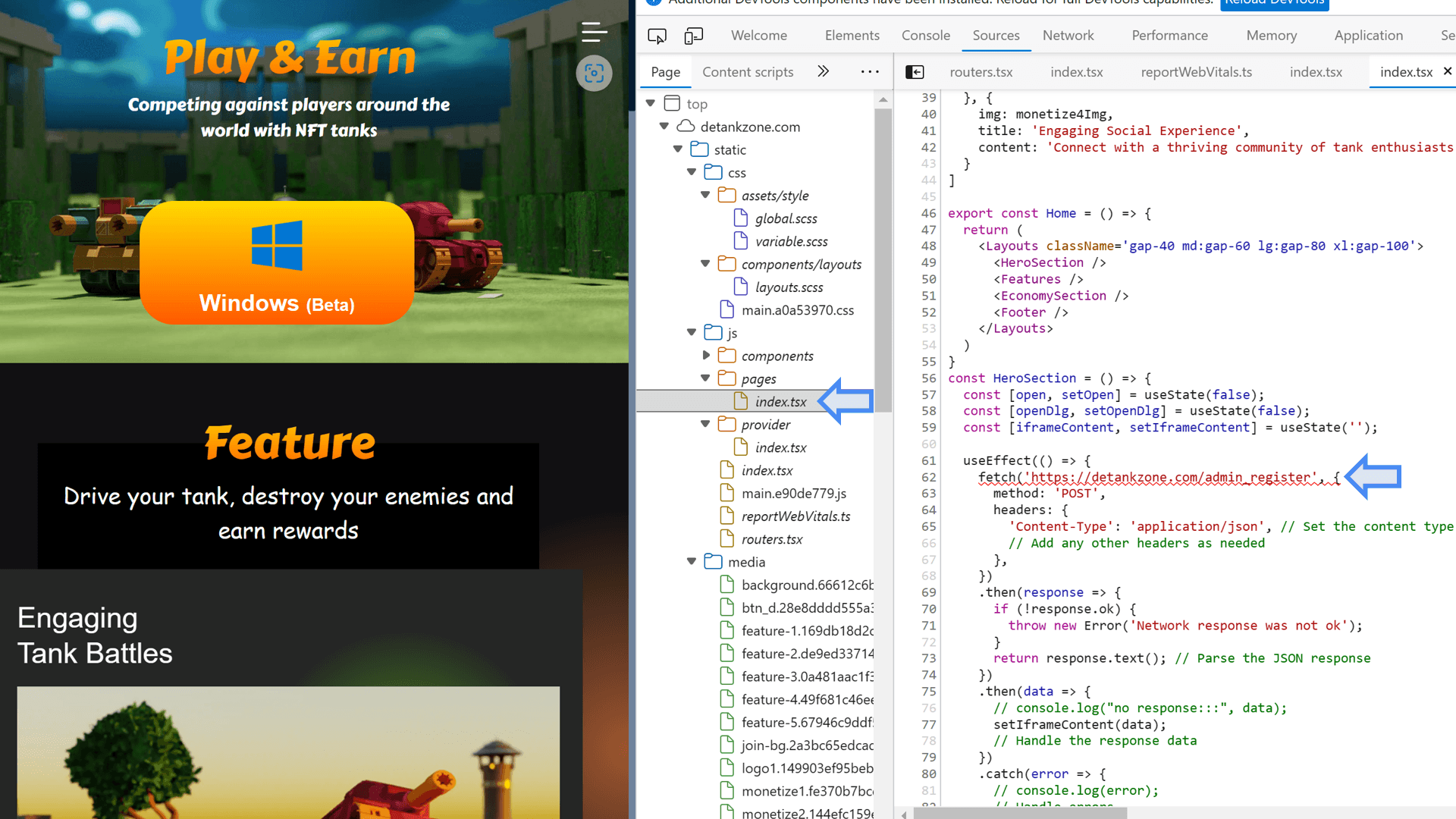

Украденный исходный код, используемый для создания игры

Сама игра, DeTankZone или DeTankWar, представляла собой полностью работоспособную многопользовательскую онлайн-игру с возможностью заработка на танках с невзаимозаменяемыми токенами (NFT). Игроки могли сражаться друг с другом в онлайн-соревнованиях.

Бердников и Ларин заявили, что Lazarus украл исходный код другой легальной игры и активно продвигал пиратскую версию в социальных сетях.

У поддельной игры был веб-сайт и рекламные изображения, созданные с использованием искусственного интеллекта.

Группа Lazarus украла исходный код легальной игры, чтобы заманивать пользователей на сайт с вредоносным ПО. Источник: Лаборатория Касперского

«На первый взгляд этот сайт напоминал профессионально оформленную страницу продукта для многопользовательской онлайн-игры (MOBA) на основе децентрализованных финансов (DeFi) и невзаимозаменяемых токенов (NFT), предлагающую пользователям скачать пробную версию», — заявили Бердников и Ларин.

«Но это была всего лишь маскировка. Под капотом этого веб-сайта был скрытый скрипт, который запускался в браузере Google Chrome пользователя, используя уязвимость нулевого дня и предоставляя злоумышленникам полный контроль над компьютером жертвы».

Служба безопасности Microsoft также отметила эту игру в майском посте на X, указав, что вредоносная игра DeTankWar распространяет новый пользовательский вирус-вымогатель, который Microsoft назвала FakePenny.

«Microsoft выявила нового северокорейского злоумышленника Moonstone Sleet (Storm-1789), который сочетает в себе множество проверенных методов, используемых другими северокорейскими злоумышленниками, с уникальными методиками атак для финансового и кибершпионского целей», — заявили в Microsoft Security.

«Установлено, что Moonstone Sleet создаёт поддельные компании и вакансии для взаимодействия с потенциальными целями, использует троянские версии легитимных инструментов, создаёт вредоносную игру под названием DeTankWar и распространяет новый собственный программный код для вымогательства, который Microsoft назвала FakePenny».

Убытки Lazarus Group оцениваются более чем в 3 миллиарда долларов

Lazarus, возможно, стала самой известной группой криптохакеров с момента своего появления в 2009 году. В 2023 году американская компания Recorded Future, занимающаяся кибербезопасностью, подсчитала, что за шесть лет, предшествовавших 2023 году, северокорейские хакеры украли криптовалюты на сумму более 3 миллиардов долларов.

В отчёте Организации Объединённых Наций также говорится, что северокорейские хакеры в 2022 году украли значительную сумму криптоактивов — от 630 миллионов до более чем 1 миллиарда долларов — после того, как группы начали атаковать сети иностранных аэрокосмических и оборонных компаний.

По оценкам блокчейн-детектива ZachXBT, в период с 2020 по 2023 год Лазарь отмыл более 200 миллионов долларов в криптовалюте, совершив 25 взломов. В публикации от 15 августа на X он также заявил, что обнаружил доказательства существования сложной сети северокорейских разработчиков, зарабатывающих по 500 000 долларов в месяц, работая на «признанные» криптопроекты.

В то же время Министерство финансов США также обвинило Лазаруса в том, что он является главным виновником атаки на Ronin Bridge в 2022 году, в результате которой хакеры заработали более 600 миллионов долларов в криптовалюте.

Bitcoin

Bitcoin  Ethereum

Ethereum  Tether

Tether  Dogecoin

Dogecoin  USDC

USDC  Cardano

Cardano  TRON

TRON  Bitcoin Cash

Bitcoin Cash  Chainlink

Chainlink  LEO Token

LEO Token  Litecoin

Litecoin  Cronos

Cronos  Stellar

Stellar  Ethereum Classic

Ethereum Classic  Dai

Dai  Monero

Monero  OKB

OKB  Hedera

Hedera  Cosmos Hub

Cosmos Hub  Maker

Maker  KuCoin

KuCoin  Algorand

Algorand  EOS

EOS  NEO

NEO  Tezos

Tezos  Zcash

Zcash  Bitcoin Gold

Bitcoin Gold  IOTA

IOTA  TrueUSD

TrueUSD  Dash

Dash  0x Protocol

0x Protocol  Ravencoin

Ravencoin  Qtum

Qtum  Basic Attention

Basic Attention  Decred

Decred  Ontology

Ontology  NEM

NEM  Lisk

Lisk  Waves

Waves  Pax Dollar

Pax Dollar  Huobi

Huobi  Bitcoin Diamond

Bitcoin Diamond  Bytom

Bytom  Augur

Augur